.jpg)

| S/MIME | GnuPG/vorher PGP | PEP | |

|---|---|---|---|

| Sicherheit gegen Entschlüsselung | Erfüllt militärische Anforderungen, jedoch kein OpenSource. Backdoor bisher nicht bekannt, jedoch nur theoretisch möglich. | Erfüllt militärische Anforderungen. Entschlüsselung durch staatliche Stellen vollkommen unmöglich, weil OpenSource. |

Nur theoretische Möglichkeit eines "Man in the middle"-Angriffs beim Schlüsselaustausch, trotzdem sehr hohe Sicherheit. |

| Installation | Ist in jedem E-Mailprogramm vorinstalliert. | Für Outlook, Thunderbird und alle Internetbrowser gibt es kostenfreie Erweiterungen (GPG4WIN), die erst installiert werden müssen. | PEP wird zusammen mit GnuPG installiert. Für Outlook allerdings kostenpflichtig (21€) |

| Digitale Signatur | Wird in weltweit abrufbaren Zertifizierungsstellen gespeichert. Drei verschiedene Stufen. | Keine zentrale Zertifizierungsstelle, sondern Zertifikatsserver ohne Beglaubigung. Gegenseitige persönliche Beglaubigung. | Keine zentrale Zertifizierungsstelle. Gegenseitige persönliche Beglaubigung durch telefonischen Austausch von Schlüsselwörtern |

| Installationsaufwand | Beantragung eines kostenfreien Zerifikats und Import in das jeweilige E-Mail-Programm | Erstellung eines Zertifikats auf dem eigenen PC. | Zertifikatserstellung und der folgende Einsatz zur Verschlüsselung vollautomatisch und ohne Eingriff des Anwenders. Optionale telefonische gegenseitige Beglaubigung. |

Staatliche Behörden setzen alles daran, verschlüsselte Nachrichten prinzipiell entschlüsseln und mitlesen zu können, auch Backdoor genannt. Der Bundesinnenminister fordert immer wieder vehement, dass diese Hintertür/Backdoor von den Programmanbietern eingebaut wird. Staatliche Stellen außerhalb Deutschland fordern das auch. Das ist allerdings aussichtslos, weil die Firmen die Hintertüren einbauen, würden in kürzester Zeit Pleite sein. Weil der Staat die Entschlüsselung nicht geheim halten kann, will er seine Erkenntnisse zum Beispiel vor Gericht verwenden. In den USA gibt es Bestrebungen, Anbieter per Gesetz zu zwingen.

Es gibt aber auch noch eine weitere unüberwindbare Hürde für solche Hintertüren: "OpenSource". OpenSource heißt, der Programmcode ist öffentlich und für jedermann zugänglich. Eine Hintertür in öffentlichen Code einzubauen ist unmöglich, weil es sofort auffallen würde. OpenSource ist deshalb ein entscheidendes Kriterium für die Sicherheit gegen Hintertüren. Ich habe keine Sorgen bei deutschen Sicherheitsbehörden, aber das sind ja nicht die Einzigen, die mitlesen. Ich schreibe von Zeit zu Zeit auch kritische Beiträge über Erdogan. Eine Urlaubsreise in die Türkei kann ich nicht mehr riskieren.

Im Browser geschriebene E-Mails werden zugegebenermaßen von Google mitgelesen und basierend auf dem Mailinhalt werden wir dann mit Werbung überschüttet. Das ist mir eigentlich vorwiegend lästig, weil immer, wenn ich mich im Internet für irgendein Produkt interessiert und gekauft habe, bekomme ich hinterher ein bis zwei Wochen Werbung zu diesem Produkt, das dann schon längst aus meinem Gesichtsfeld verschwunden ist. Einfachste Lösung, Cookies und Werbe-Id's regelmäßig löschen oder einen separaten Browser benutzen. (Weitere Möglichkeiten vortragen.)

Die digitale Signatur ist zwar theoretisch von der Verschlüsselung unabhängig (nur bei GnuPG), es gibt aber keinen Sinn nur zu verschlüsseln, ohne zu signieren.

Die meißten E-Mailschreiber sind sich nicht bewusst darüber, dass die Angabe der Absender-E-Mail-Adresse frei wählbar ist. Jederman ist in der Lage, zum Beispiel eine Mail als Angela Merkel mit der Mailadresse angela.merkel@cdu.de (Mailadresse erfunden) zu schreiben. Beim Empfänger weist nichts darauf hin, dass die Absenderangabe gefälscht ist. (Für Fachleute gibt es aber doch eine Möglichkeit. Auf Wunsch beschreiben.)

Absender von sogenannten SPAM-Mails fälschen die Absender-E-Mail prinzipiell und verwenden zusätzlich einmalig erfundene Mailadressen, damit man den Absender nicht ermitteln kann. Dadurch hat man dann auch keine Möglichkeit, dieses auf eine Sperrliste zu setzen.

Es gibt die Klassen 1, 2 und 3. Klasse 1 überprüft die Korrektheit der Mailadresse. Klassen 2 und 3 prüfen an Hand der Personalpapiere auch die Identität. Klasse 1 bekommt man auch umsonst, Klassen 2 und 3 bekommt man nur gegen eine jährlich Gebühr (etwa 30€).

Wie wäre es nun, wenn man den Absender einer E-Mail zweifelsfrei identifizieren könnte. Dann hätte man die Chance, alle unidentifizierten Absender gleich zu löschen oder in die SPAM-Liste zu verfrachten. Betrügerische Mails bauen immer darauf, dass der Absender geheim gehalten wird. Das wäre dann nicht mehr möglich. Das wäre ein Quantensprung.

Die typisch menschliche Ablehnung jeder Veränderung und die Unbequemlichkeit sich einmalig damit zu beschäftigen. Jeder jammert zwar, dass seine Privatsphäre ausgespäht wird, aber niemand ist bereit, auch nur einen "Handschlag" dagegen zu tun.

Zertifikate der Klassen 2 und 3 bei S/MIME erlauben gerichtsfeste beweisbare Mails und auch weil S/MIME mit vollkommen unbekannten Personen funktioniert, ist S/MIME unverzichtbar.

GnuPG und PEP erfordert, dass sich die Teilnehmer persönlich kennen, deshalb ist es ideal für Vereine, kleine Betriebe, private Kommunikation.

PEP muss nur einmalg intalliert werden (Sehr einfach). Danach läuft alles vollautomatisch. Deshalb wird es auch als echte Volksverschlüsselung bezeichnet und ist auch für diejenigen geeignet, die sich überhaupt nicht mit irgendwelchem EDV-Wissen belasten wollen. Wenn der Mailpartner PEP installiert hat, funktioniert der Schlüsselaustausch ab der zweiten Mailkommunikation vollautomatisch verschlüsselt. Ich würde stark begrüßen, wenn PEP beim Kauf eines neuen PC's vorinstalliert wäre, wie es auch mit diversen anderen Programmen passiert.

| Programm | ja | nein |

|---|---|---|

| Mozilla Thunderbird | Kann beides. GPG muss als Plugin nachinstalliert werden. | |

| Microsoft Office Outlook | Kann beides. GPG muss als Plugin nachinstalliert werden. | |

| Web Client's unter Firefox | Firefox Plugin: Mailvelope erlaubt PGP/GPG | S/MIME nicht möglich |

| Web Client's mit anderen Browsern | nicht möglich, evtl in Zukunft Plugins | |

| Outlook Web Access | In der aktuellen Version nicht möglich / habe nichts gefunden | |

| Microsoft Mail | In der aktuellen Version nicht möglich / habe nichts gefunden |

Es gibt diverse Anbieter für kostenlose Mailzertifikate. Hier ein paar Links zu den Anbietern:

Wegen der deutschen Sprache veranschaue ich die Erstellung des Zertifikats mit einem schweizer Anbieter

.jpg)

Zunächst müssen wir uns registrieren:

.jpg)

Selbstverständlich wählen wir "hochgradig" als Verschlüsselungsstärke. Das "Revocation Password" ist gut, wenn man den Eindruck hat, dass das Zertifikat gehackt (fachsprache: gebrochen) wurde, um das Zertifikat als ungültig zu erklären. Zuletzt nach die allgemeinen Geschäftsbedingungen akzeptieren. "I ACCEPT the terms of this Subscriber Agreement" und auf NEXT klicken

.jpg)

Application is successful!=> Anwendung erfolgreich!

Doch wo ist das Zertifikat nun? Die weitere Anleitung ist in einer E-Mail an meine angegebene Mailadresse gesendet worden.

So sieht die Mail aus. Ich erspare mir, dass zu übersetzen.

.jpg)

Aif "Click & Install" klicken.

.png)

Das Zertifikat wurde zunächst einmal in ihrem Standardbrowser installiert.

Wenn der Standardbrowser Firefox ist:

Klicken Sie auf "Extras/Einstellungen/Datenschutz und Sicherheit". Ganz nach unten gescrollt findet man: "Zertifikate". Wählen Sie: "Zertifikate anzeigen".

.png)

Markieren Sie das neue Zertifikat, um es auf den PC zu exportieren. Am Besten auf einem USB-Stick oder auf einer CD/DVD, die Sie dann vor unberechtigten Zugriff verwahren.

Wenn der Standardbrowser der InternetExplorer/EDGE ist:

Zur Zeit hat EDGE keinen Zertifikatsspeicher!

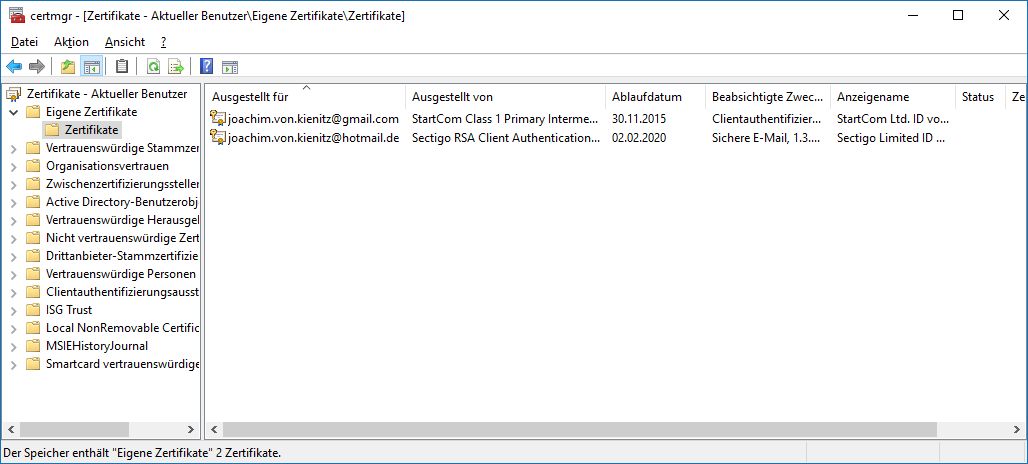

Geben Sie in die Windows-Suchleiste unten links: "certmbr" ein. Wählen Sie "Benutzerzertifikate verwalten" aus. So sieht der Zertifikatsmanager aus:

Wählen Sie: "Eigene Zertifikate/Zertifikate" aus. Das Exportieren oder Sichern versteckt sich unter:

Markieren Sie das neue Zertifikat mit der rechten Maustaste und dann "Alle Aufgaben/Exportieren".

Achtung: Privaten Schlüssel exportieren. Das Zertifikat genau wie bei Firefox sicher abspeichern.

Der erste Teil ist nun geschafft. Das Zertifikat wurde erzeugt und aus dem Browser heraus exportiert und auf einem sicherem Speicherort abgelegt.

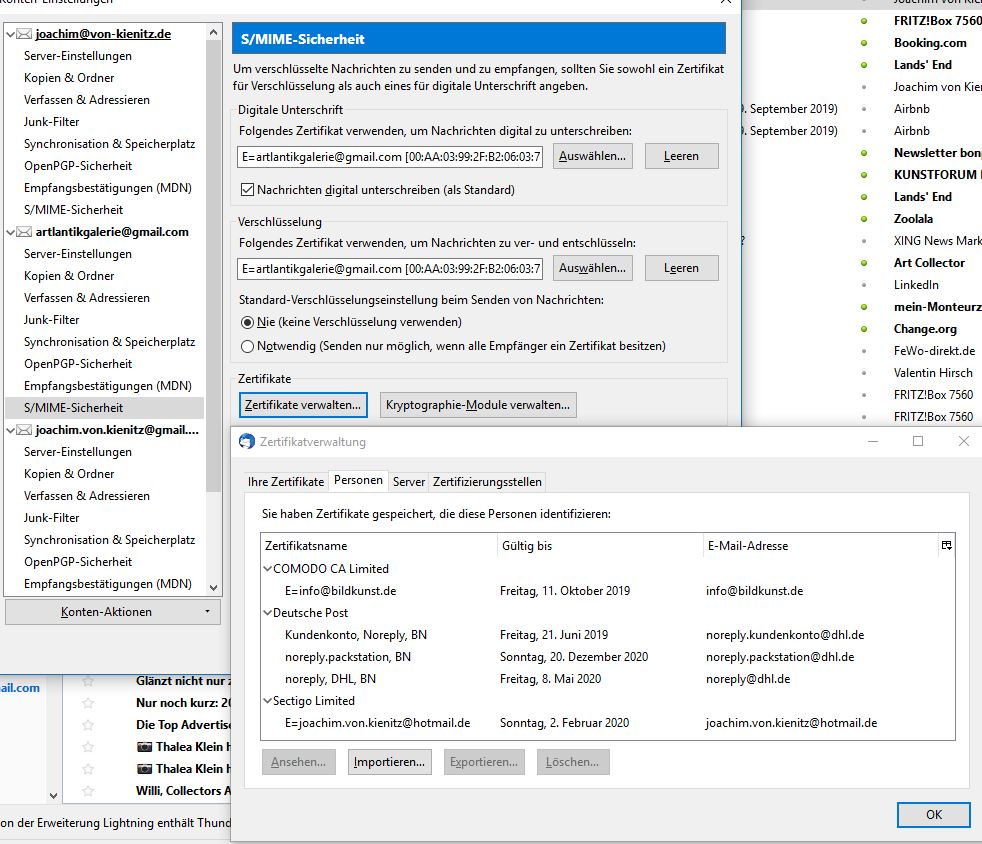

In MS Outlook und in Thunderbird werden die Zertifikate unterschiedlich verwaltet. In Microsoft Mail habe ich keine Optionen zum Verschlüsseln gefunden.

| Microsoft Outlook | Mozilla Thunderbird | |

|---|---|---|

| Eigene Zertifikate | Im Zertifikatmanager (certmgr) | Im Zertifikatmanager Kleopatra |

| Öffentliche Zertifikate der Mailempfänger | In den Outlook-Kontakten | Im Zertifikatmanager Kleopatra |

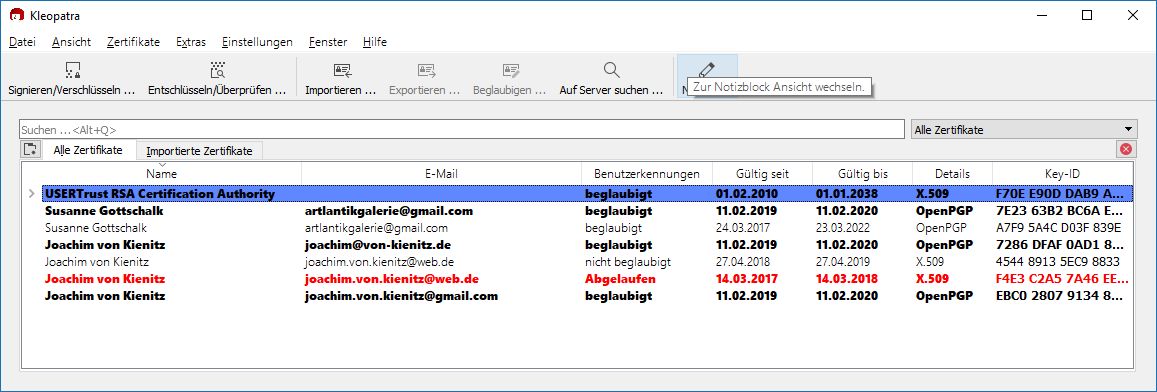

Die S/MIME - Zertifikate sind hier als X.509 bezeichnet.

Die Import der Zertifikate nach Kleopatra ist selbsterklärend.

Ich muss zugeben, dass Outlook in meinen Augen mit Funktionen überfrachtet und dadurch unübersichtlich und benutzerunfreundlich ist. Trotzdem ist es an Arbeitsplätzen das am meisten verwendete Programm.

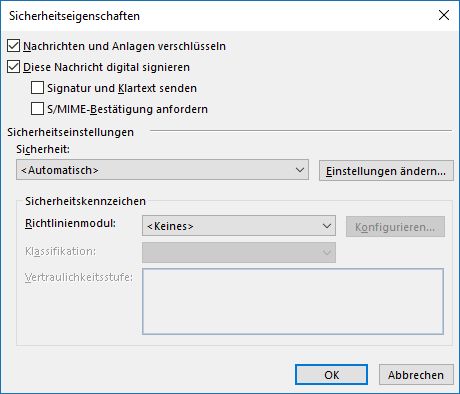

Die Option, um eine verschlüsselte E-Mail zu schicken, verbirgt sich bei einer neuen Mail unter dem Reiter "Optionen" unter den "Weiteren Optionen"

Unter den Sicherheitseinstellungen kann man schließlich die Verschlüsselung aktivieren. Es scheint, dass das von Microsoft für nicht so wichtig gehalten wird, dass es so tief im Programm versteckt ist.

Gilt für alle Verschlüsselungsverfahren: Empfänger, deren öffentliches Zertifikat man nicht kennt, können natürlich keine verschlüsselte Nachricht erhalten. Die digitale Signatur enthält den eigenen öffentlichen Schlüssel. Eine Antwortmail könnte dann verschlüsselt gesendet werden.

Wenn Thunderbird eine signierte Nachricht bekommt, kann das öffentliche Zertifikat auf zwei Arten gespeichert werden:

Selbstverständlich können S/MIME und PGP-Zertifikate nicht gleichzeitig verwendet werden. Würde ja auch keinen Sinn ergeben. Aber selbstverständlich kann mal das eine und mal das andere Verfahren benutzt werden.

Eigentlich hatte ich vermutet, dass Outlook beim Empfang einer signierten Mail automatisch einen Kontakt mit Zertifikat anlegt. Habe ich aber nicht gefunden. Noch nicht. Deshalb habe ich das manuell exportiert, einen Kontakteintrag angelegt und das Zertifikat importiert.

Voraussetzung ist die Installation von GPG4win und des Plugins Enigmail

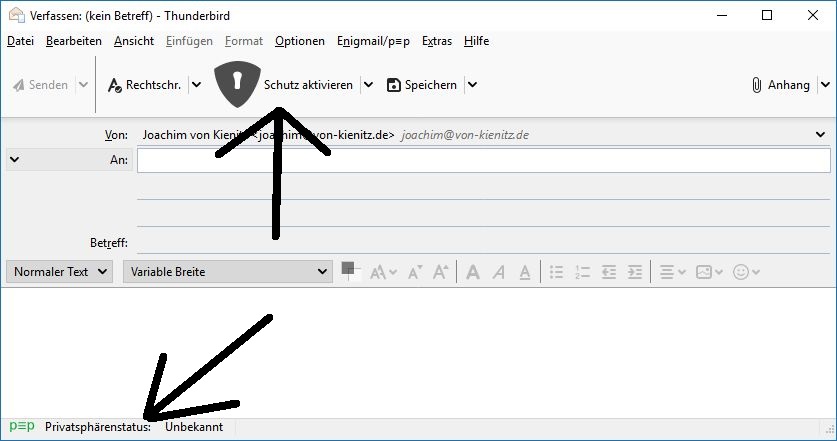

So sieht eine neue Email aus:

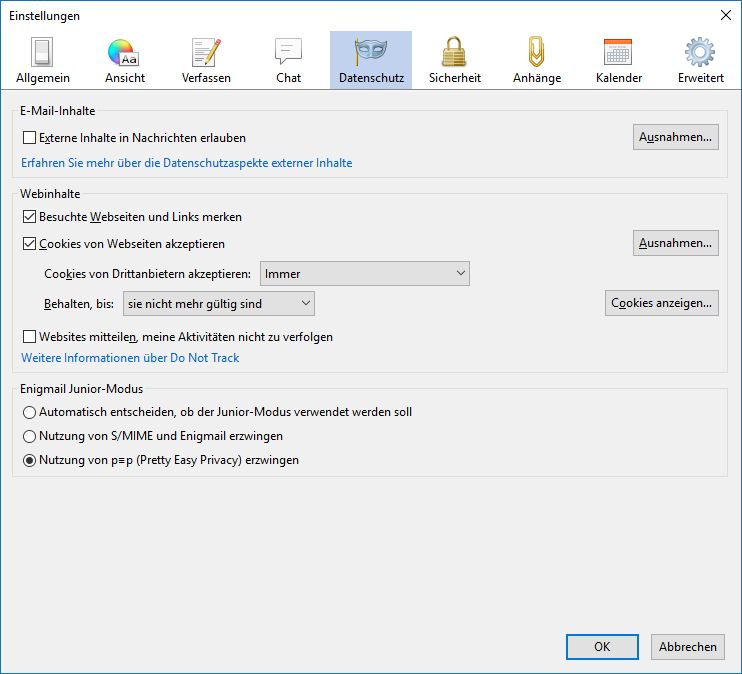

Entscheidend ist, dass dort "Schutz aktivieren" steht. Und achtet auf den Privatsphärenstatus. Wenn dort nicht "Schutz aktivieren" steht, muss unter Extras/Einstellungen/Datenschutz auf PEP umgestellt werden. (Den automatischen Modus habe ich noch nicht ausprobiert.)

Wenn jetzt eine Mail geschickt wird, werden die benötigten Zertifikate automatisch erstellt und sind unter Kleopatra sichtbar. Die erste Mail ist immer unverschlüsselt, die Antwortmail ist dann bereits verschlüsselt.

Im Gegensatz zu allen anderen Verfahren wird auch der Betrefftext durch den Standardtext PEP ersetzt und beim Empfänger wieder sichtbar gemacht.